Sensibilisation phishing

Entraînez vos équipes à déjouer les tentatives de Phishing.

La solution 🇫🇷 simple et conforme au RGPD pour préparer vos collaborateurs à déjouer les tentatives de Phishing.

? Replay Webinaire| Maturité Cyber : comment auditer son organisation selon le guide d'Hygiène et de Sécurité de l'ANSSI ? Visionner

La solution 🇫🇷 simple et conforme au RGPD pour préparer vos collaborateurs à déjouer les tentatives de Phishing.

C'est quoi ?

Comment faire ?

C'est quoi ?

Comment faire ?

L'ingénierie sociale repose sur la tromperie et les raccourcis mentaux qui sont des sources d'erreurs inépuisables pour un attaquant.

La création de campagne de simulation de phishing s'inscrit dans un travail de reprogrammation des comportements.

En savoir plusLa simulation d'attaque de phishing est une modalité de sensibilisation à la cybersécurité qui complète celle du e-learning

Pour synchroniser ces deux approches, il est intéressant de tester des simulations de phishing sur différents thèmes.

En savoir plus

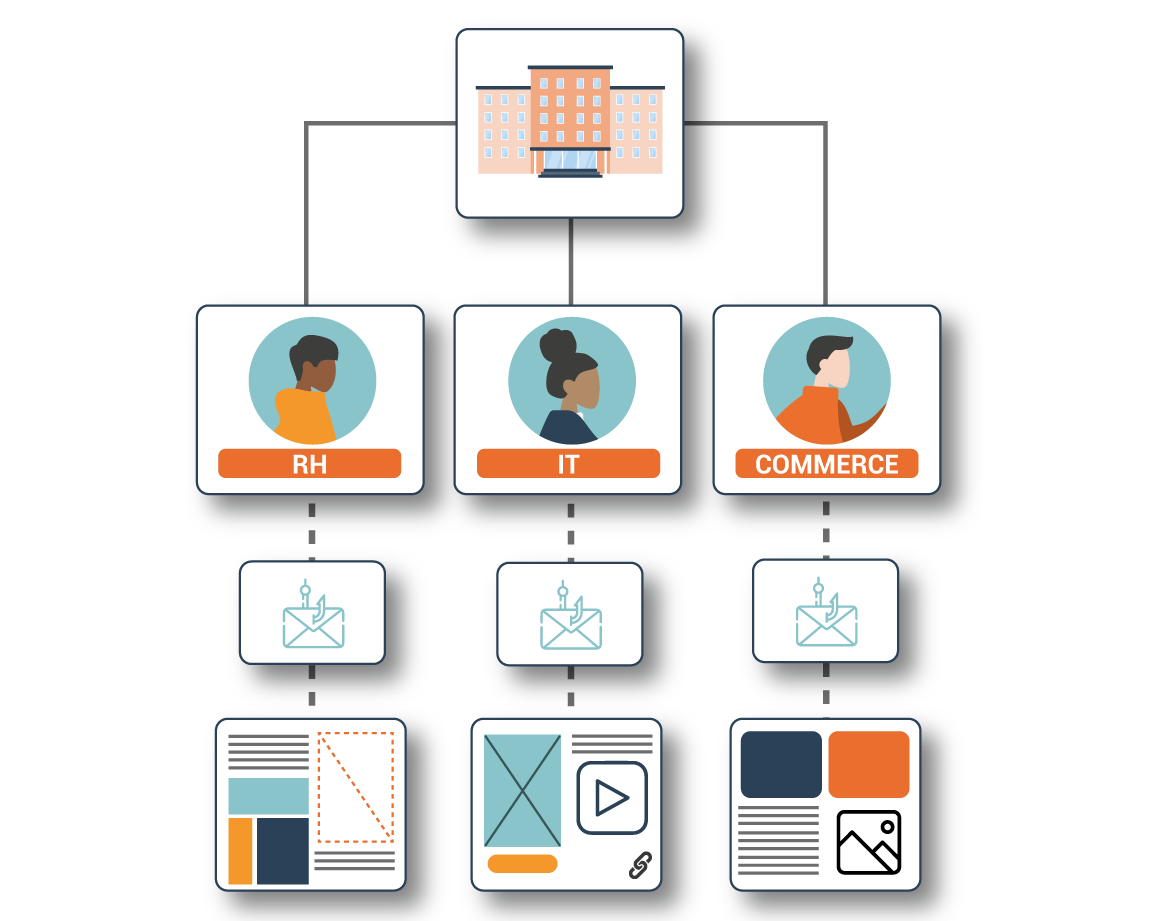

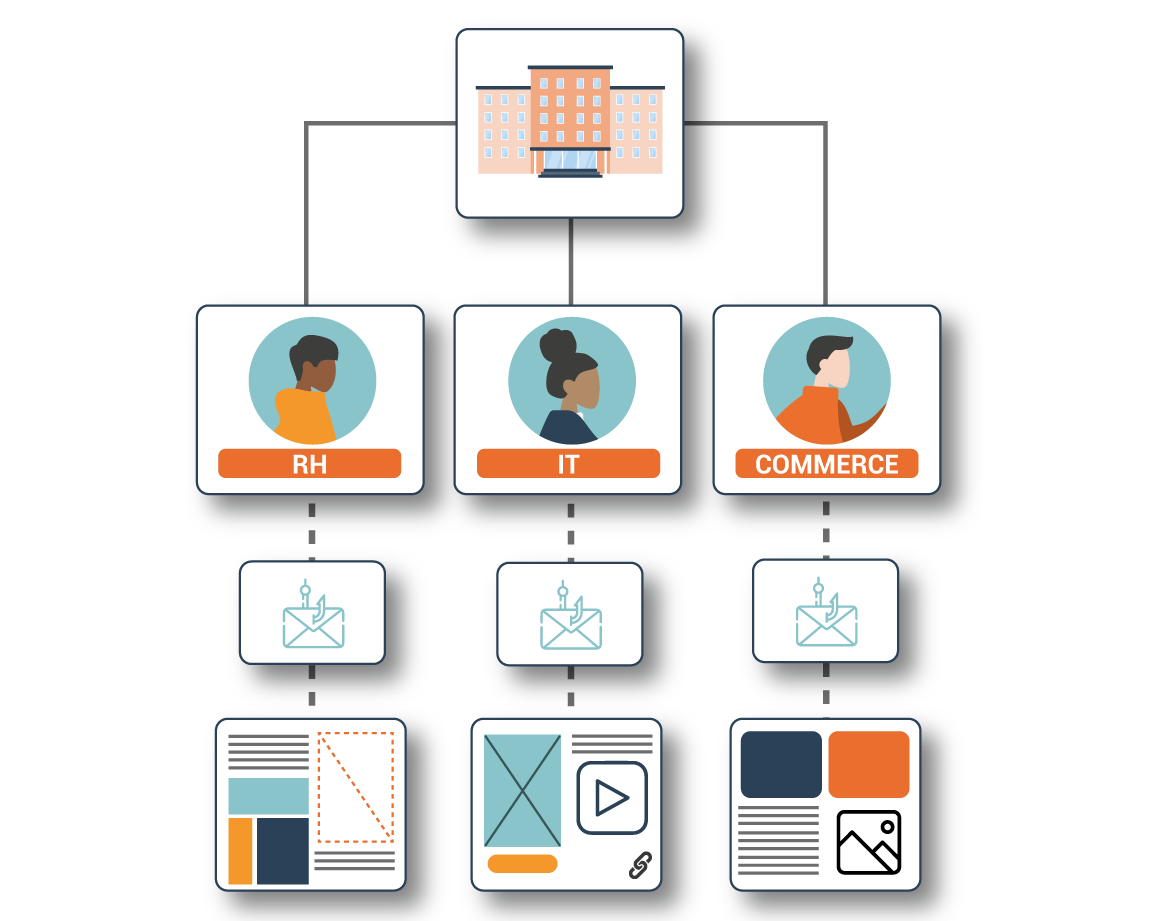

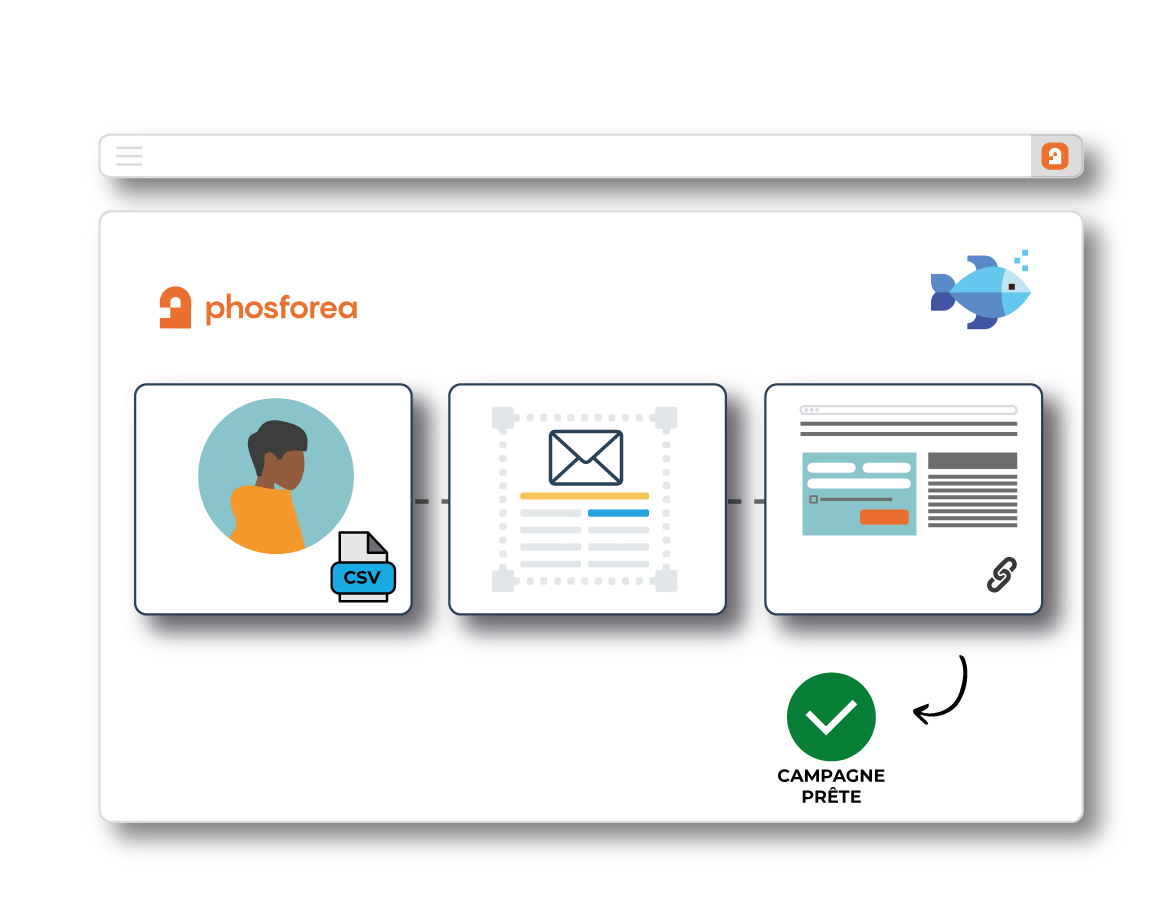

Pour monter un campagne de faux phishing, il est indispensable de définir une ou plusieurs audiences, ainsi que des séquences de faux e-mails frauduleux autour d'un panaché de thématiques.

En savoir plusLa simulation de hameçonnage est un outil de mesure dynamique du risque cyber lié au facteur humain.

Une évaluation pré-sensibilisation identifie les faiblesses sur lesquelles travailler, une évaluation post sensibilisation restitue les progrès réalisés.

En savoir plus

Définissez vos segments d'utilisateurs (agence, métier etc.) ainsi que les séquences de mails et de pages d'atterrissage correspondant à leurs profils.

Paramétrez vos séquences d'emails piégés pour vos segments d'utilisateurs et réalisez des envois pilotes avec votre chef de projets.

Recevez chaque jour un de nos modèles de mail de phishing, durant une semaine.

Inscription gratuite et sans engagement

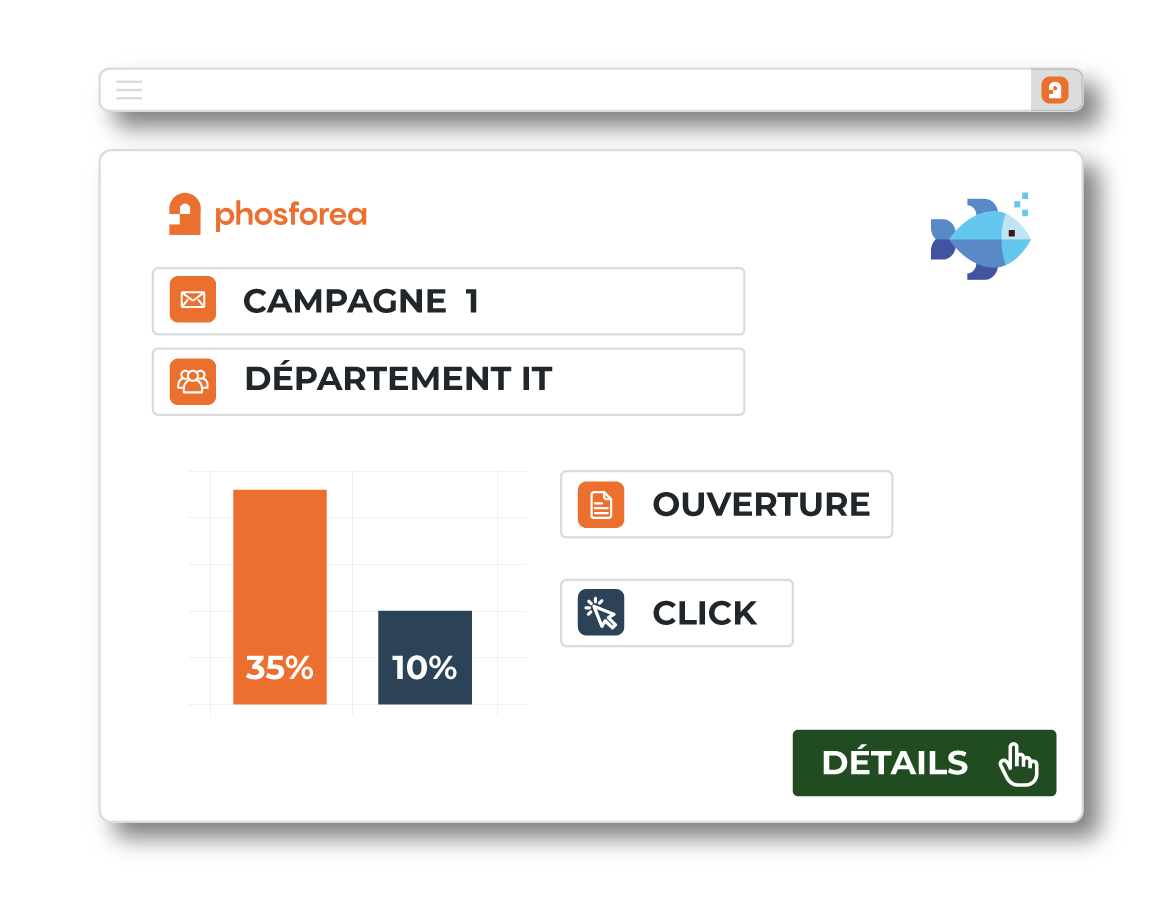

Suivez en temps réel les taux d'ouvertures et de clics sur les liens piégés et téléchargez les rapports et analyses de vos campagnes.

Plus de 60 emails piégés conçus sur des thèmes réalistes et variés.

Création d'email et de page d'atterrissage avec formulaire et contenu de sensibilisation.

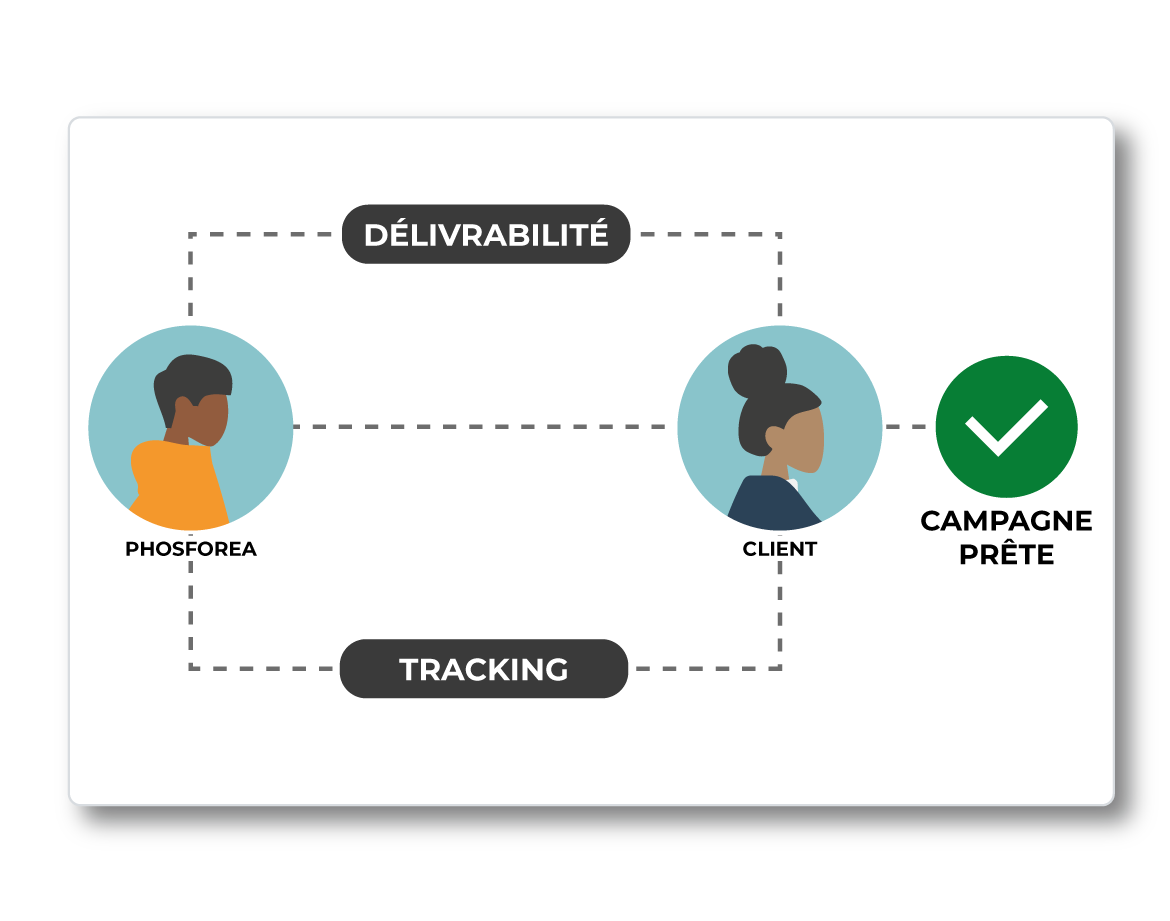

Serveurs hébergés en France et collectent des données conforme au RGPD.

Un accompagnement dédié pour vous aider dans la création de vos campagnes.

Nos Conditions Générales de Ventes prévoient et détaillent les conditions dans lesquelles nous nous engageons à réaliser les prestations, notamment les points suivants :

conformité RGPD et gestion des données personnelles, prévention contre la contrefaçon et l’usurpation d’identité, autorisation de réaliser des tests sur les collaborateurs dans un but pédagogique.