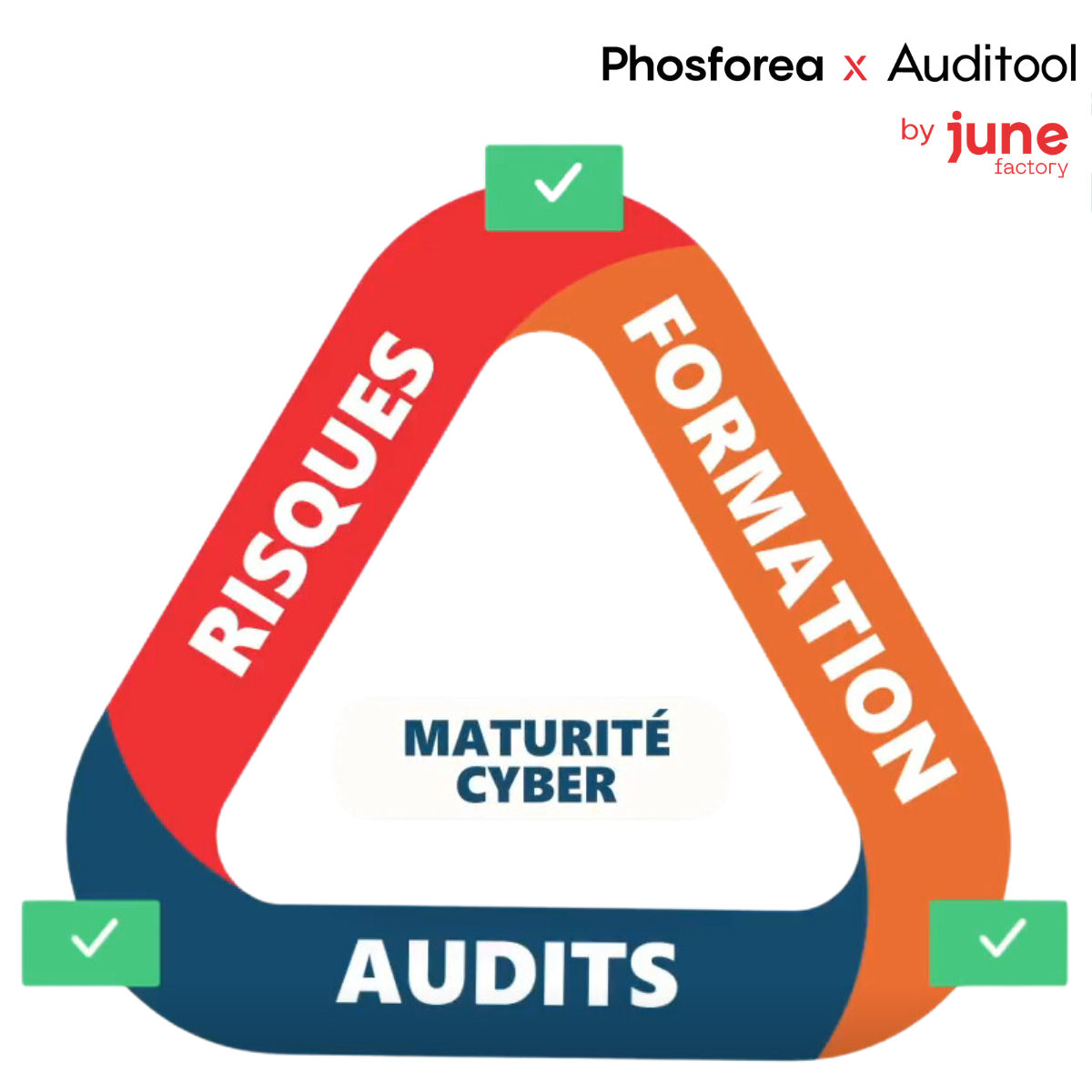

En matière de cybersécurité, le risque technique est souvent dissocié du risque humain. Dans la pratique, une vulnérabilité technique est bien souvent corrélée à une erreur humaine.

Les dernières attaques de Ransomware en témoignent, le phishing ou hameçonnage par e-mail est systématiquement employé pour voler des identifiants de connexion à une boite mail, un bureau à distance ou au VPN de l'entreprise.

Pour lutter contre ce type de menaces, la meilleure défense c'est l'attaque.

La simulation de phishing, dite faux phishing, consiste donc à envoyer de faux e-mails frauduleux à ses collaborateurs.

Cette démarche pratique s'inscrit dans un cadre de sensibilisation à la cybersécurité par la pratique. Armé de nouveaux réflexes, chaque maillon de l'entreprise réduit l'exposition du SI de l'entreprise aux cyberattaques.

Table des matières ?

I : Qu'est-ce que le faux phishing ?

II : L'approche complémentaire du faux phishing et du e-learning

III : Comment préparer une campagne de faux phishing ?

IV : Exemple d'une campagne de faux phishing

V : Mesurer le R.O.I d'une campagne de faux phishing

VI : La Semaine de Faux Phishing

I : Qu'est-ce que le faux phishing ?

Entendons-nous sur l'utilité de simuler des attaques de phishing. L'objectif est de prendre le pouls du niveau de sensibilisation à la cybersécurité de son organisation. Le format pragmatique de cette opération ne doit pas laisser entendre une quelconque intention malveillante de noter-juger-punir les mauvais élèves.

Un simulateur de faux phishing permet donc d'évaluer le niveau de risque lié au facteur humain. Naturellement, il est possible d'affiner la mesure en suivant quels départements métiers sont les plus exposés. Cette approche d'une évaluation cartographiée des risques cyber est structurante pour piloter sa politique de sécurité des systèmes d'information.

Le faux phishing, comme outil de sondage, est un excellent moyen pour un RSSI d'ajuster son action en matière de sensibilisation. En effet, dans la vraie vie, chaque métier est plus ou moins sollicité de demandes extérieurs spécifiques. Le service client reçoit des réclamations, le service comptabilité des factures etc. Par ailleurs, le niveau de vigilance de certaines populations est naturellement plus biaisé que d'autres. Notamment les métiers qui ont l'habitude de gérer un grand nombre d'interactions.

L'ingénierie sociale repose sur la tromperie et les raccourcis mentaux qui sont des sources d'erreurs inépuisables pour un attaquant. C'est la mise en place d'un processus de résilience qui permet d'identifier et de changer les réflexes de chacun. La personnalisation de campagne de faux phishing s'inscrit dans ce travail de reprogrammation des comportements.

Un outil de sondage n'est efficace que s'il permet d'évaluer la situation puis d'orienter la prise de mesures concrètes. De ce point de vue, la politique de cybersécurité d'une entreprise ne repose pas seulement sur les épaules du RSSI. L'ensemble des parties prenantes du comité exécutif d'une organisation (DSI, CEO, COO, RH etc) contribuent à définir les orientations et les moyens financiers nécessaires pour prévenir les risques informatiques.

Les statistiques d'un outil de simulation de phishing donnent des indications précieuses aux décideurs qui pilotent la sensibilisation à la sécurité du SI. Autant sur le programme à déployer que sur les ressources humaines et financières à mobiliser.

II : L'approche complémentaire du faux phishing et du e-learning

En matière de sensibilisation à la cybersécurité le e-learning reste le format le plus facile à déployer. Si la réputation des bénéfices des vidéos, capsules et autres modules de formation en ligne n'est plus à faire, il est important de ne pas tout miser sur un seul mode d'apprentissage.

La simulation d'attaque de phishing à but pédagogique complète la sensibilisation par e-learning. Pour synchroniser ces deux approches, il est intéressant de tester des simulations de phishing sur différents thèmes. Un e-mail provenant de la direction interne ne sera pas perçu et traité de la même manière qu'un e-mail envoyé par le service client d'une banque renommée.

En variant les approches il est ainsi possible d'ajuster un parcours qui corresponde aux sensibilités spécifiques de son organisation. Multiplier les campagnes de phishing interne est l'occasion de comparer les réflexes avant et après le suivi d'une formation e-learning à la cybersécurité.

Pour lutter efficacement contre les tentatives d'ingénierie sociale, il est indispensable de fournir de la connaissance et de la mettre en pratique. Passer le curseur de sa souris sur un lien pour décrypter le lien vers lequel pointe une URL n'est pas un réflexe inné… d'autant plus quand l'e-mail est familier et contextualisé .

La mise en situation est donc indispensable au transfert et à la mesure des connaissances. Cette approche de la pédagogie par la pratique se retrouve dans des secteurs sujets au facteur humain comme le militaire, l'aviation, la sécurité routière ou la santé.

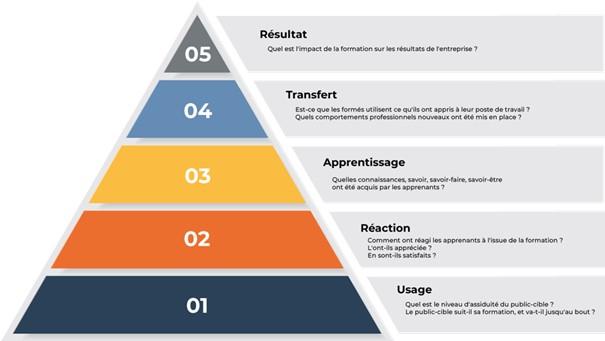

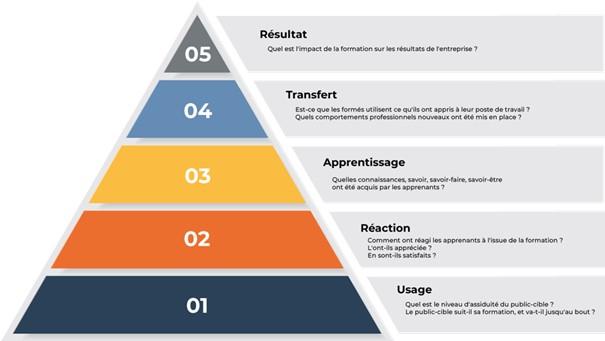

Toutes ces applications reposent sur un cadre théorique qui propose des bases d'évaluation de la performance de la formation professionnelle, la pyramide de Kirkpatrick.

Cette pédagogie de l'apprentissage par la pratique joue un rôle fondamentale dans le processus d'acculturation à la cybersécurité.

Pour favoriser l'acceptation du changement, toute politique de sensibilisation à la cybersécurité doit se faire de manière transparente et consentie.

La transformation a peu de chance de prendre si l'un de ces critères n'est pas respecté. Tout le défi consiste donc à vider la notion d'évaluation de ses connotations péjoratives. Autrement dit, faire la promotion de l'évaluation des risques informatiques dans une optique d'amélioration continue et non pas de jugement ou de punition.

La répétition dans le temps, autre grande figure de la pédagogie, renforce l'apprentissage. Le trimestre est un bon jalon pour analyser les résultats d'une campagne de faux phishing et réaliser des piqures de rappel au cas par cas.

III : Comment préparer une campagne de faux phishing ?

1. Préparer des listes segmentées d'utilisateurs.

Chaque contact de la base doit présenter des propriétés suffisamment claires pour être utilisées comme critères de sélection d'une audience. Le département, la fonction, le métier, le site géographique sont des critères de base pour segmenter une liste d'envoi. Peuvent s'ajouter à cela des critères plus fins comme les droits d'accès à des informations ou des systèmes plus ou moins critiques pour l'organisation.

2 : Choisir la plateforme d'envoi d'e-mails

Deux possibilités : utiliser un outil de phishing, configurer une infrastructure interne. Dans les deux cas, pour garantir une expérience de sondage en conditions réelles, il est préférable d'utiliser un serveur de messagerie porté par un domaine tiers, différent du domaine principal de l'entreprise. C'est également le moyen de se prémunir de dégradations potentielles de la réputation de son domaine principal. Il est possible de procéder aux envois de campagne depuis le client de messagerie interne (Outlook, Google, Yahoo etc).

Le configuration du nouveau DNS, son whitelisting vis-à-vis du client de messagerie interne ainsi que la création de sous-domaines secondaires font également partie des paramétrages de base.

3 : Restituer les statistiques de la campagne de phishing

Toute campagne de simulation de hameçonnage, pour révéler les comportements, a besoin de se traduire en statistiques. Pour ce faire, la constitution d'une base de données classique type MySql est d'usage. La création d'ID par campagne et par utilisateur est un bon moyen d'incruster des liens trackés dans un e-mail. La récupération des URL visitées via un système de collecte de données du site web permet de recouper les clics par campagne. Enfin une couche de code permet de restituer des vues statistiques et graphiques des tables de données.

4 : Constituer de faux e-mails de phishing

Une fois le paramétrage de l'infrastructure terminé, il faut réfléchir aux ressources nécessaires à l'envoi de faux e-mails frauduleux. Pour alimenter des campagnes spécifiques, il est recommandé de définir des thématiques d'e-mails.

Sur chaque thématique il est possible de prévoir une série d'e-mails avec des niveaux de difficultés variables, autrement dit de se constituer une bibliothèque d'e-mails. Toute campagne de hameçonnage par e-mail redirige vers une page web. Cette page a pour vocation de faire de la captation d'information. Elle propose généralement à l'utilisateur de soumettre un formulaire contenant des informations personnelles (nom, prénom, e-mail, société, numéro mobile).

Cette page d'atterrissage peut également servir à sensibiliser un utilisateur, sans le faire culpabiliser, avec un contenu court et didactique. Comme pour l'infrastructure e-mail, la création de pages d'atterissage et de formulaires peut se faire en interne ou via une solution de phishing prête à l'emploi.

IV : Exemple de campagne de faux phishing

Avant de lancer une campagne de faux phishing, il est d'usage de mettre dans la confidence les différentes directions métiers. Quant à la communication en amont vis-à-vis des collaborateurs, cela reste à la discrétion des porteurs du projet de faux phishing.

L'effet de surprise révèle le réel degré de sensibilisation interne, mais ne doit pas se faire au détriment des règles d'usage et de gestion des Données Personnelles, imposées par le RGPD par exemple.

Pour monter un campagne de faux phishing, un outil clé en main reste l'option la plus efficiente. Concrètement, depuis la plateforme de faux phishing vous sélectionnez l'audience, puis vous définissez la séquence de faux e-mails frauduleux ainsi que les pages d'atterrissage associées. Vous évitez ainsi les problématiques techniques liées au DNS ainsi qu'à la collecte et au traitement des statistiques de la campagne.

Prenons un exemple. Une campagne qui s'adresse aux métiers du commerce.

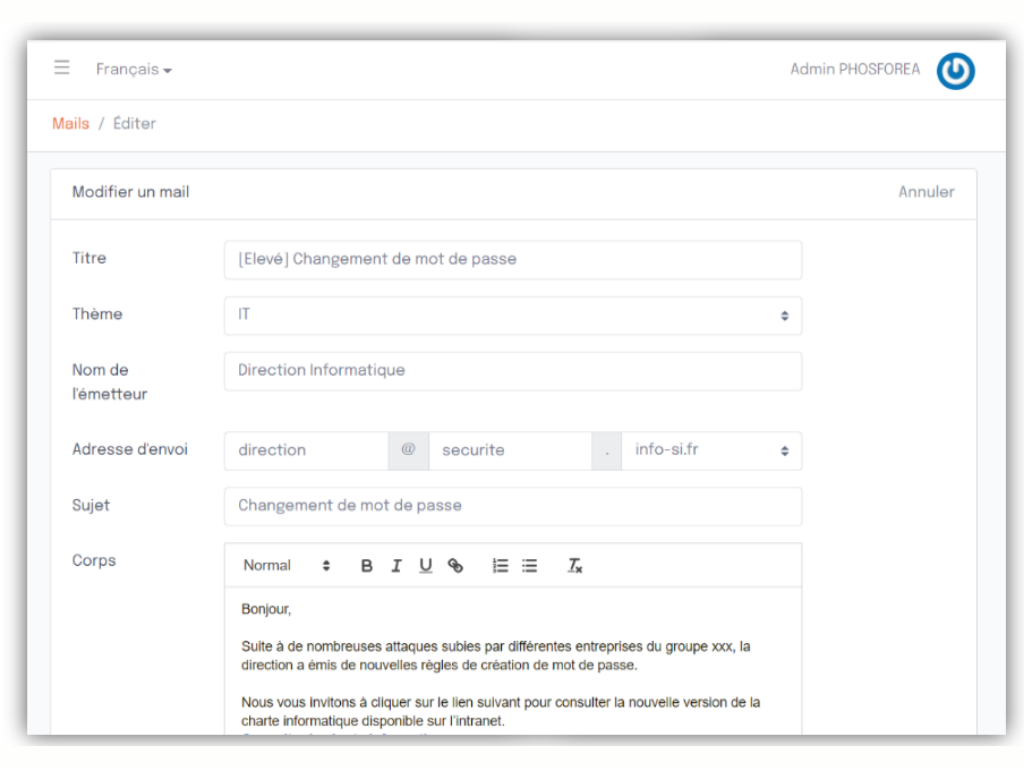

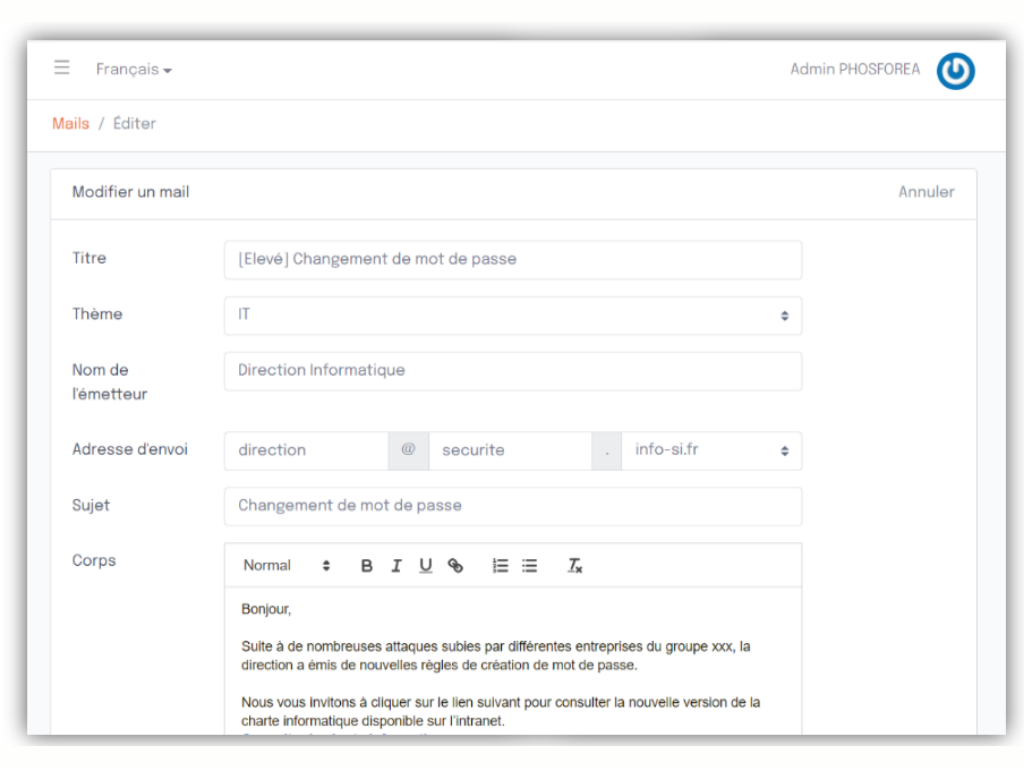

1 : Paramétrer le serveur de messagerie de la campagne

Le nom de domaine "info-si.fr" sert de serveur de messagerie pour l'envoi de la campagne. Un sous-domaine associé type "securite.info-si.fr" renforce le sentiment de vraisemblance, comme dans une attaque sophistiquée de phishing.

Autrement dit, un réflexe de "lecture rapide" abaisse le niveau de vigilance des utilisateurs. La fausse adresse expéditeur utilisée passe inaperçue.

2: Importer la liste d'utilisateurs

À partir d'une base de données internes, un filtre sur les métiers du commerce permet d'exporter rapidement une liste d'adresses e-mail. Pour exploiter statistiquement cette liste post-campagne, il est important de bien réfléchir aux attributs à considérer. L'agence de rattachement, le scope de travail (avant-vente, chasseur, éleveur, grand comptes, etc) ou encore le niveau de mobilité peuvent être des indicateurs pertinents par exemple.

Pour terminer le paramétrage de la liste d'envoi, il ne reste plus qu'à importer le fichier de contacts dans la plateforme de faux phishing ou dans son outil d'e-mailing.

3 : Définir la séquence d'e-mails et de pages d'atterrissage

L'objectif est de balayer les différents sujets qui pourraient générer des clics. Dans le cas d'une audience de commerciaux, un premier e-mail concernant la politique de sécurité de l'entreprise est une bonne manière de se lancer avec une thématique interne et collective.

Un second e-mail, cette fois-ci axèe sur un aspect administratif plus personnel, comme le remboursement de la mutuelle pourrait susciter une attention différente.

Enfin un sujet plus léger comme une promotion spéciale pour une nuit d'hôtel, peut s'évérer particulièrement pertinent pour jauger les réflexes proches du quotidien.

La conception d'une séquence pertinente nécessite un minimum d'expérience, qu'un chef de projet dédié peut apporter tout du long d'une campagne.

4 : Exemple de campagne de faux phishing

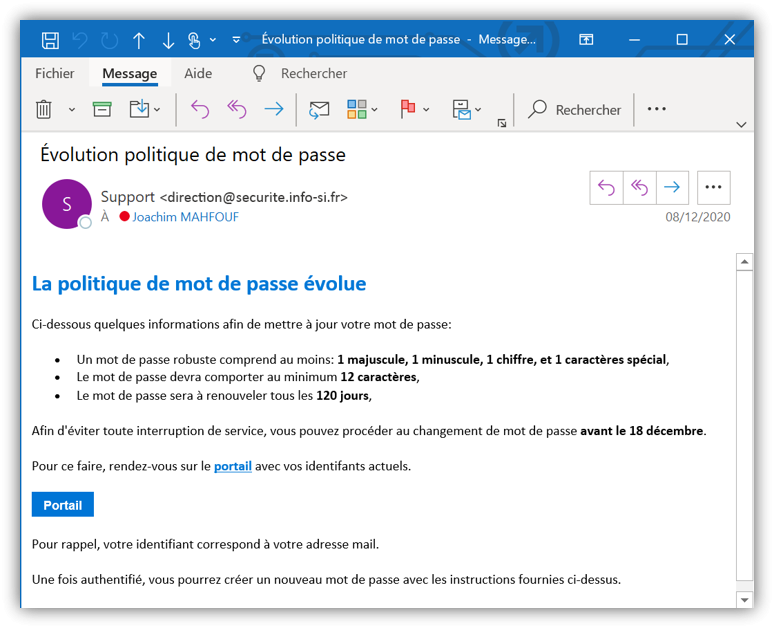

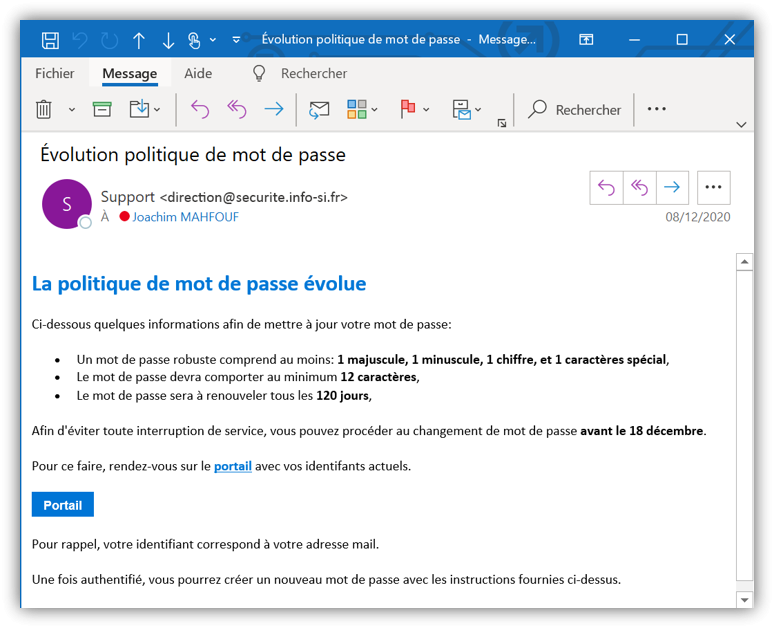

Dans cet exemple il est question d'un e-mail frauduleux du support interne qui préconise un changement de mot de passe.

Un objet conforme au mode de communication habituelle renforce cet effet de déjà-vu.

Le corp d'e-mail est rédigé proprement, sans faute d'orthographe, avec une mise en forme minimaliste.

Le fond du message est crédible, les boutons d'appel à l'action sont sobres, les url des ancres sont simples et lisibles.

Pour compléter cet e-mail, une page d'atterrissage. Un minimum de cohérence entre le mail et le contenu de la page devrait finir de convaincre le visiteur de la légitimité fondée de cette page.

V : Mesurer le ROI d'une campagne de faux phishing

La simulation de hameçonnage est un outil de mesure dynamique du risque cyber lié au facteur humain. Une évaluation pré-sensibilisation identifie les faiblesses sur lesquelles travailler, une évaluation post sensibilisation restitue les progrès réalisés.

Dans les deux cas, des données chiffrées alimentent la politique de sécurité de gestion du système d'information de l'organisation. C'est pour cela qu'il est crucial de définir en amont des indicateurs clés de mesure et de pouvoir les comparer. Pour s'assurer une comparaison pertinente il est intéressant de multiplier les vues.

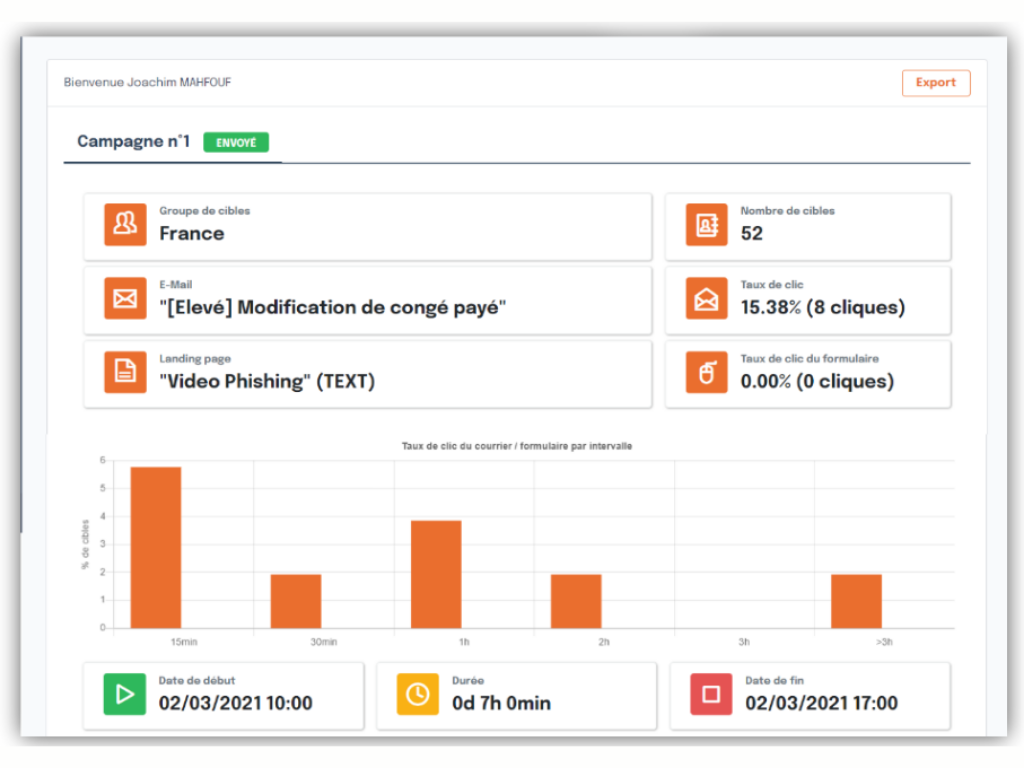

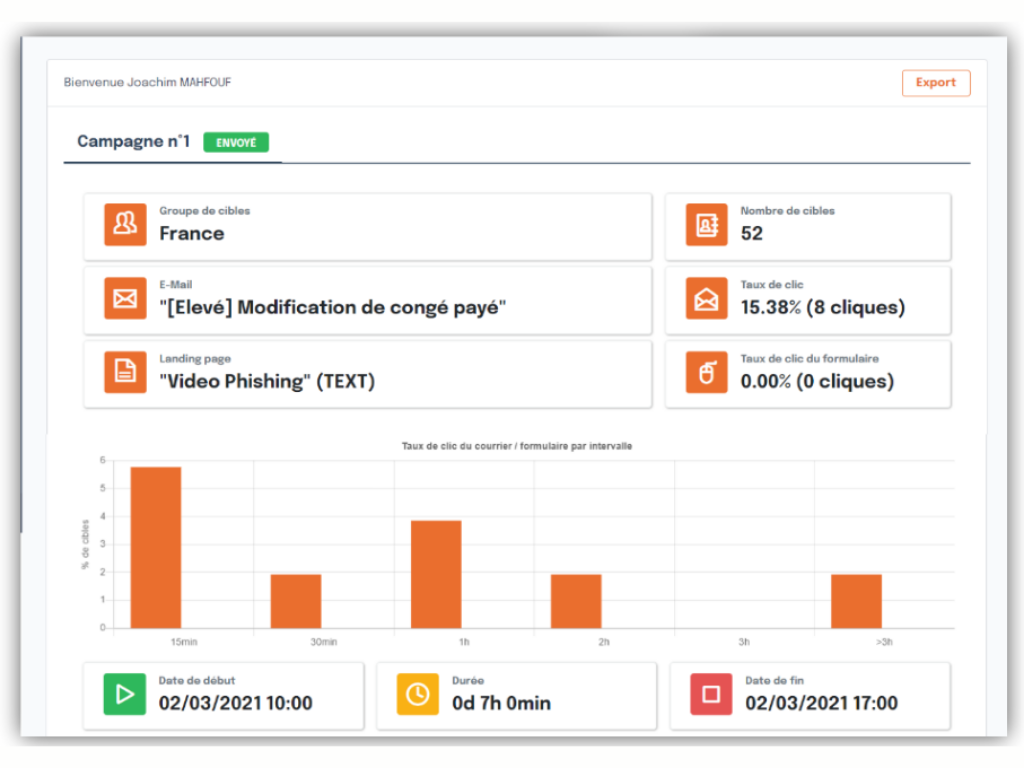

1 : Vue micro ou statistiques par e-mail

La vue pour chaque couple d'e-mail-landing page d'une séquence.

Premier indicateur, le nombre de clics sur le lien piégé contenu dans un e-mail. Ce taux de clic est naturellement fonction du niveau de difficulté du faux e-mail d'hameçonnage (adresse expéditeur, signature e-mail, fautes d'orthographe etc).

Second indicateur, le taux de soumission du formulaire d'inscription hébergé sur la page d'attérissage, quand cette dernière n'est pas volontairement laissée vierge.

Ces deux indicateurs offrent une vue de l'entonnoir de conversion de votre campagne. Il est possible de compléter ces deux premiers indicateurs par une lecture chronologique des clics. Autrement dit d'analyser les volumes de clics après l'envoi.

2 : Vue macro ou statistiques consolidées de la campagne

Une vue consolidée de la séquence permet de se faire une idée générale des résultats de la campagne.

Sur une même liste d'envoi combien de personnes ont cliqué sur au moins un e-mail ? Deux e-mails ? Même réflexion concernant la soumission de formulaire.

Pour affiner cette première lecture, il est possible de dégager des segments plus fins, basés sur les attributs (métier, agence etc) de la liste d'envoi.

Pour tirer pleinement partie des statistiques d'une campagne, il est intéressant de les comparer dans le temps et dans l'espace.

3 : Vue benchmark ou statistiques croisées par secteurs d'activités

Sur ce dernier volet de comparaison, comment interpréter 30% de taux de clics tous e-mails confondus ?

Comment interpréter 22% de taux de clics sur un e-mail thématique de changement de mot de passe, toutes cibles confondues ?

Comment interpréter 45% de soumission de formulaire à propos d'une pseudo offre promotionnelle, cible commerciale prise à part ? Etc.

C'est le rôle d'un acteur spécialisé dans l'accompagnement au déploiement de campagne de faux phishing que d'offrir de tels indicateurs de comparaison.

La restitution d'un chef de projet, rompu à l'analyse de campagne de faux phishing, permet d'identifier les faiblesses et de réfléchir aux axes de remédiation.

4 : Vue dynamique ou mesure des réflexes cyber à moyen termes

Enfin une vue temporelle permet de suivre l'évolution de la maturité de l'entreprise en termes de cyber réflexes.

Une nouvelle campagne de faux phishing après une action de remédiation, sous forme de sensibilisation e-learning, mesure l'évolution de l'exposition aux facteurs humains.

Première campagne, en moyenne 25% de taux de clics d'utilisateur pouvant représenter un point d'entrée dans le SI.

Seconde campagne, après le suivi de quelques modules, en moyenne 10% de taux de clic.

Plus important encore, 2% des collaborateurs signalent au RSSI des e-mails suspects. C'est loin d'être excellent mais suffisant pour propager l'information.

L'acculturation à la cybersécurité est enclenchée, la résilience de l'organisation ne peut que croître.

Notre guide du Faux Phishing s'achève ici, vous disposez à présent de tous les éléments pour enrichir vos campagnes de sensibilisation à la cybersécurité avec un exercice pratique. Vous pouvez déployer votre propre infrastructure de faux phishing ou vous lancer directement avec Phosforea.

Pour en savoir plus sur notre plateforme de faux phishing, n'hésitez pas à demander une démo.

VI : La Semaine de Faux Phishing

Pour découvrir nos modèles de mail frauduleux, inscrivez-vous à la Semaine de Faux Phishing.

Chaque matin, un nouveau mail, une nouvelle thématique, une explication sur la conception du modèle.

Je m'inscris